Qualche giorno fa ha creato rumore – fra siti specializzati, appassionati e utenti – la notizia che ProtonMail, un servizio di email particolarmente attento alla privacy, ha risposto ad una richiesta delle autorità svizzere (su richiesta di quelle francesi via Interpol) fornendo l’indirizzo IP del dispositivo che aveva creato un determinato account.

Le autorità giudiziarie di tutto il mondo chiedono, ogni volta che lo ritengono opportuno, informazioni sugli account email di indagati, ma le particolarità che fanno di ProtonMail uno dei servizi preferiti di attivisti, giornalisti e appassionati vari è che non è tecnicamente in grado di fornire alle autorità i messaggi delle email (il contenuto) protette da crittografia end to end e che, essendo una società svizzera, ha dalla sua un framework normativo particolarmente attento alla riservatezza.

Il caso è descritto bene su techcrunch e, in estrema sintesi, ProtonMail ha detto che ha dovuto fornire l’indirizzo IP richiesto in ottemperanza alle leggi svizzere, che non è la prima volta che una richiesta del genere avviene e che non c’è un modo di opporsi, legalmente, a questo genere di richieste delle autorità.

In general though, unless you are based 15 miles offshore in international waters, it is not possible to ignore court orders

Andy Yen

Gli osservatori più integralisti hanno subito osservato che questo evidenzia come ProtonMail non sia e non possa essere la anonymous email che racconta di essere…e in risposta ProtonMail ha detto – in sostanza – che se qualcuno vuole accedere in maniera anonima ad un qualsiasi sito o servizio in rete dovrebbe preoccuparsi di utilizzare una VPN (come la loro ProtonVPN) o TOR e che loro forniscono gratuitamente sia la prima – con account basic – che la seconda possibilità. Già…

Ma cos’è TOR? Come funziona?

TOR sta per The Onion Routing. Il suo simbolo è proprio una cipolla ed è stato messo a punto dallo US Naval Research Laboratory e poi dal DARPA (Defense Advanced Research Projects Agency) dal 1997. Come intuibile lo scopo iniziale era qualcosa di interesse militare: proteggere le comunicazioni. Pochi anni dopo, nel 2004, il software venne rilasciato con licenza libera e nacque la TOR foundation per continuare il progetto senza scopo di lucro.

TOR quindi, possiamo sintetizzare peccando in precisione, è un protocollo di comunicazione particolarmente attento alla privacy di chi lo utilizza e realizza questo importante obiettivo tramite una apposita rete di routing, fatta essenzialmente di volontari, che trasformano i loro pc/server in nodi della rete (relays) detta onion routing appunto.

E perché le cipolle?

La cipolla è l’ortaggio che viene in mente quando pensiamo a qualcosa a strati, tant’è che almeno in italiano ogni tanto si sente dire di qualcuno che si “veste a cipolla” per dire che ha diversi strati addosso (tipicamente in montagna).

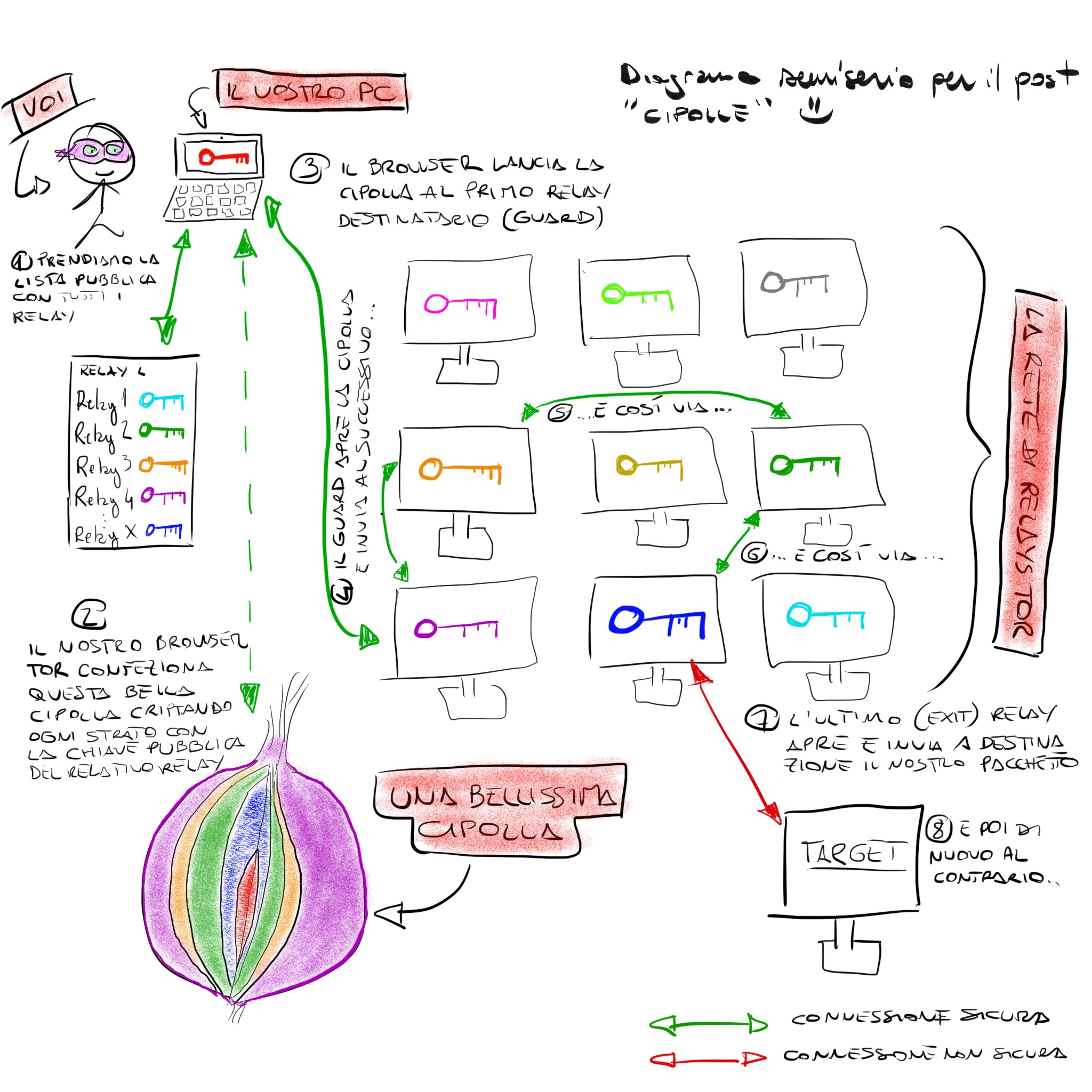

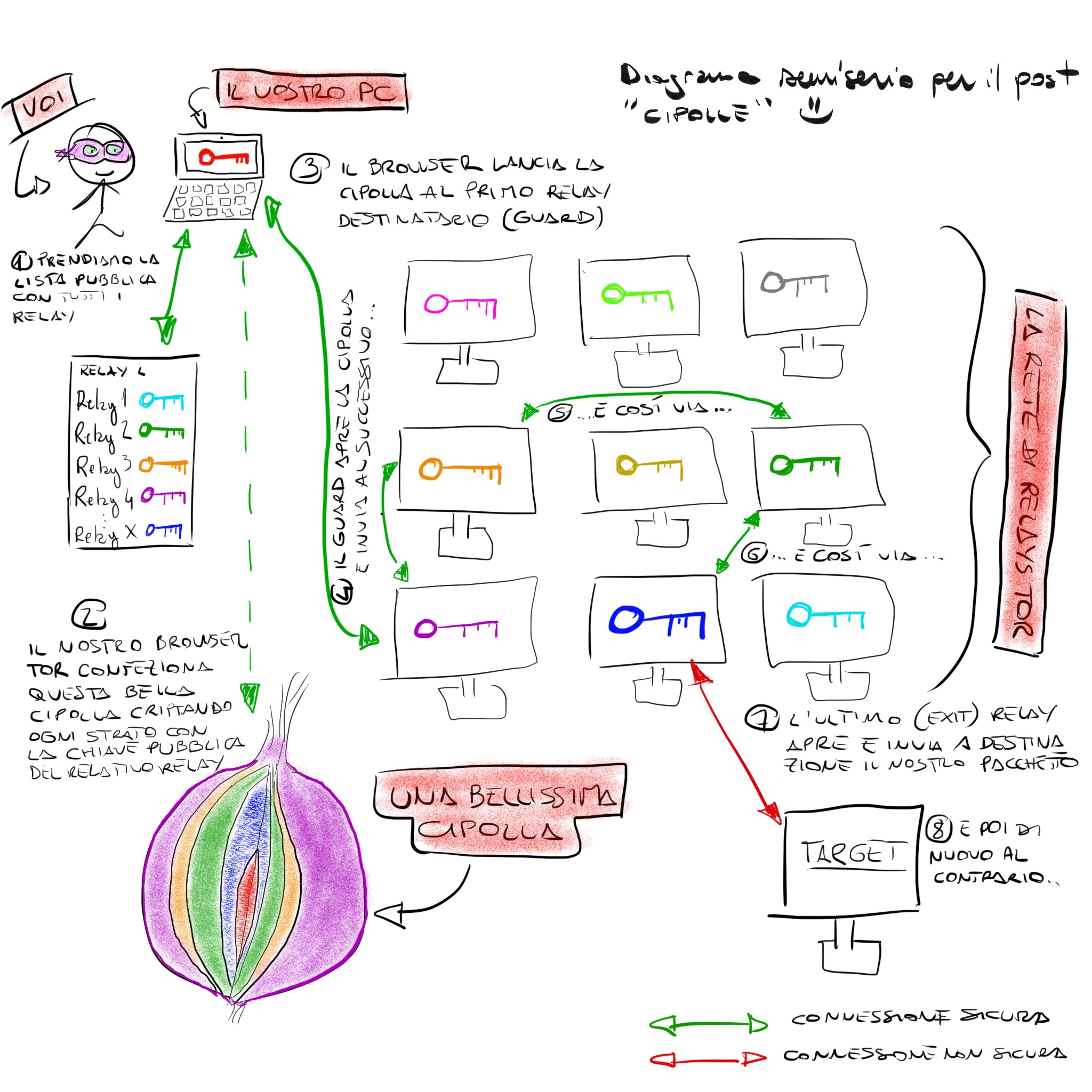

Ho fatto un diagramma per spiegare questo meccanismo di cipollamento e decipollamento, ma visto che a disegnare non sono fortissimo l’ho anche spiegato più sotto. Dunque…

Questo è quello che fa il protocollo TOR con le richieste che dal nostro pc (client) facciamo ad un server, tramite il nostro browser TOR: prende la richiesta (il cuore della cipolla: chiamiamolo anche messaggio, pacchetto, etc.) e la veste con alcuni strati, scelti in anticipo, come fosse una cipolla…gli strati sono almeno tre e sono scelti dalla lista pubblica dei relays di TOR. Gli strati verranno confezionati come i relays richiedono.

Quindi la nostra richiesta di contattare un sito/server target farà un percorso del genere:

Tor browser (noi) -> Relay 1 (guard node) -> Relay 2 (middle node) -> Relay 3 (exit node) -> Target

La caratteristica fondamentale, come sempre, sta nel come degli strati: ogni strato infatti è criptato (encrypted) così che ciascun relay possa sfilare solo lo strato a lui e solo a lui destinato e mandare avanti il resto della cipolla. Mandare una richiesta significa, di fatto, criptare il messaggio per il server, aggiungere uno strato per l’exit node (criptato solo per lui), aggiungere un altro strato per il middle node (criptato solo per lui), aggiungere uno strato per il guard node (criptato solo per lui). In questo modo il primo a ricevere la cipolla, cioè il guard node, una volta tolto lo strato che abbiamo fatto per lui, nonché l’unico che possa decriptare, saprà solo a chi mandare il resto della cipolla e così farà. Il middle node riceverà a questo punto una cipolla senza sapere che proviene da noi e, ovviamente, senza sapere il contenuto: non potrà fare altro che togliere lo strato che abbiamo confezionato per lui e mandarlo oltre, all’exit node. Fin qui tutte le connessioni fra nodi sono sicure e criptate – girando su onion routing – ma la musica cambia per l’exit node: la connessione fra quest’ultimo con il server finale infatti non è detto che sia criptata e di fatto ciò che avviene dopo aver raggiunto l’exit node è il punto debole della catena perché, pur non sapendo chi siamo, quest’ultimo potrebbe analizzare il traffico che generiamo alla ricerca di informazioni di valore. È in questo punto della catena che si mettono governi e cyber-criminali di vario tipo facendo girare dei fake exit nodes. Ci si può comunque difendere da tutto ciò rimanendo su servizi tor-native (i famosi indirizzi .onion) ed evitando di accedere a siti che girano ancora su http:// anziché https://

Ma diciamo pure che la cipolla ci ha portato al server che volevamo (facciamo il newyorktimes): che strada farà ora la sua risposta (cioè il sito stesso)? Ovviamente quella di prima, al contrario, con gli stessi strati della stessa cipolla applicati:

Target -> Relay 3 (exit node) -> Relay 2 (middle node) -> Relay 1 (guard node) -> Tor browser (noi)

Conclusione

Se siete attivisti, oppositori politici, giornalisti, persone esposte o persone che hanno comunque a cuore la propria privacy tenete a mente che internet come lo conosciamo non è secure by default anzi richiede molti accorgimenti affinché il suo utilizzo non incroci in qualche modo la nostra privacy: se per accedere ad una email usate un modo non sicuro per – come ad esempio il normale sito web – considerate che quell’azione è osservabile e monitorabile da qualcuno (sicuramente da chi fornisce il portale), anche se la mail a cui cercate di accedere è offerta dal servizio più sicuro attento alla privacy che ci sia sul mercato…non si tratta in sostanza solo di avere le risorse più affidabili e sicure ma anche di avere un modo affidabile e sicuro di accedervi: le cipolle vi permettono di farlo.